Trading

Cos’è lo SHA-256, l’algoritmo che protegge Bitcoin

In questo articolo andremo a definire cos'è lo SHA-256, e parleremo anche delle sue applicazioni pratiche, dei suoi vantaggi rispetto ad altre funzioni hash e delle sue possibili ripercussioni sul futuro della crittografia.

Cos'è SHA256?

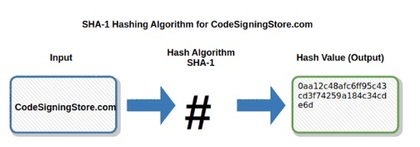

Prima di definire cos'è SHA-256, definiamo cos'è una funzione hash: una funzione hash è un algoritmo matematico che trasforma qualsiasi blocco arbitrario di dati in una stringa di caratteri di lunghezza fissa, chiamata hash; l'algoritmo assicura che, indipendentemente dalla lunghezza dei dati di input, il valore hash di output sarà sempre della stessa lunghezza.

Come avrai già immaginato, effettivamente SHA-256 è una funzione hash. Questo è ampiamente utilizzato per la sicurezza crittografica in generale; per non andare più lontano, è l'algoritmo di Bitcoin stesso, per questo è conosciuto anche come SHA256 algorithm. SHA-256 è l'abbreviazione di Secure Hash Algorithm 256-bit.

👉 Per ulteriori informazioni sulla criptovaluta regina, ti lascio con questo articolo: come investire in Bitcoin in modo sicuro.

Caratteristiche dello SHA-256

Vediamo ora le principali caratteristiche dello SHA-256:

- Lunghezza fissa: lo SHA-256 produce sempre un hash di 256 bit; l'output avrà sempre questa lunghezza.

- Irreversibilità: è praticamente impossibile ricreare l'input originale a partire dall'hash generato.

- Unicità: ogni input produce un hash unico; è altamente improbabile che due input diversi generino lo stesso hash.

- Resistenza alle collisioni: questo significa che lo SHA 256, per sua natura, cerca di evitare che due input diversi producano lo stesso hash.

Capire lo SHA-256 hash all'interno della blockchain

Come abbiamo già discusso, un hash è un valore unico e fisso di dimensione fissa che viene generato da dati di qualsiasi lunghezza utilizzando una funzione matematica. Per capire, un hash funziona come un "impronta digitale" dei dati originali.

Con SHA-256, e con qualsiasi funzione hash, qualsiasi minima variazione nei dati originali o di input, risulterà sempre in un hash completamente diverso. Questo fatto è ciò che lo rende essenziale per le sue varie applicazioni: crittografia, verifica delle transazioni in criptovalute (come Bitcoin), verifica del software e dei file, sicurezza web, gestione dei dati, ecc.

Applicazioni dell'algoritmo SHA-256

Vediamo ora le principali applicazioni di SHA-256.

Sicurezza nelle criptovalute

L'uso più noto di SHA-256 è nella mining e nella verifica delle transazioni di criptovalute, più specificamente in Bitcoin; SHA-256 è nientemeno che la funzione hash utilizzata dalla prima e più grande criptovaluta del mondo. SHA-256 Garantisce la sicurezza verificando le transazioni e mantenendo l'integrità della blockchain o catena di blocchi di Bitcoin.

Esistono anche altre criptovalute che applicano SHA-256, ma nessuna di esse è un'altra delle grandi note; la più rilevante potrebbe essere Syscoin (SYS), un progetto il cui obiettivo è offrire la sicurezza di Bitcoin e la flessibilità di Ethereum, 2 in 1 nella stessa blockchain.

Verifica dell'integrità dei dati

In applicazioni più generali, SHA-256 viene utilizzato per verificare l'integrità e l'originalità di file e software.

L'applicazione è semplice: dopo aver calcolato l'hash di un file originale, qualsiasi modifica a questo file produrrà un hash diverso, il che allerterà su manipolazioni o corruzioni del file originale, fornendo così SHA-256 un'eccellente garanzia a livello di sicurezza.

Certificati SSL e sicurezza web

Prima di procedere, spieghiamo cosa è un Certificato SSL (Secure Sockets Layer): I certificati SSL sono certificati digitali che verificano l'identità di un sito web, e che permettono una connessione di rete crittografata a tale sito web.

È un po' complesso, ma cerchiamo di spiegarlo in un modo che sia facilmente comprensibile:

- La funzione hash SHA-256 viene utilizzata per generare un riassunto unico e fisso del contenuto del certificato SSL.

- Questo riepilogo, o hash, viene firmato crittograficamente utilizzando la chiave privata dell'emittente del certificato.

- Quando un browser web riceve questo certificato, può utilizzare la chiave pubblica dell'emittente per verificare la firma e l'hash, garantendo così l'autenticità del sito web.

- Inoltre, lo SHA-256 facilita la creazione di un canale di comunicazione sicuro tra l'utente e il server, garantendo che le informazioni scambiate rimangano riservate e protette da possibili tentativi di intercettazione o manipolazione da parte di terzi.

Vantaggi di SHA 256 algorithm rispetto ad altri algoritmi di hash

Il principale vantaggio di SHA-256, rispetto a SHA-1 e ad altri algoritmi più vecchi, è la sua maggior resistenza alle collisioni.

Man mano che la capacità computazionale è migliorata, gli algoritmi più vecchi sono diventati più suscettibili agli attacchi di collisione, potendo accadere che due input diversi possono produrre lo stesso hash (questo è noto come collisione), rendendo così inutile la funzione hash.

Tuttavia, SHA-256, grazie alla sua lunghezza di hash più lunga e alla sua estruttura migliorata (producendo un hash di 256 bit vs., ad esempio, l'hash di 160 bit di SHA-1), offre una resistenza molto maggiore contro questo tipo di vulnerabilità.

SHA256 hash nel futuro della crittografia

La sicurezza digitale evolve costantemente. Lo SHA-256, ad oggi, si distingue come un elemento chiave; tuttavia, gli ingegneri dei dati continuano a lavorare allo sviluppo di metodi di hash più solidi, e all'evoluzione continua della protezione dei dati.

Innovazioni e sviluppi futuri negli algoritmi di hash

Gli sforzi nella R&S della crittografia sono orientati a sviluppare metodi crittografici che non siano sicuri solo contro le minacce attuali, ma che siano anche resistenti ai possibili progressi nella computazione quantistica; questa è la minaccia principale alla crittografia come la conosciamo oggi.

È vero che alla computazione quantistica, secondo gli esperti nel campo, mancano ancora anni (forse anche decenni) per essere sufficientemente sviluppata da essere pienamente funzionale (e, con ciò, una minaccia per la crittografia).

Tuttavia, il lavoro è costante e progredisce continuamente, quindi, per quanto riguarda la crittografia, dovremo lavorare su innovazioni come funzioni hash resistenti alla quantistica per garantire la sicurezza dei dati in futuro, quando la computazione quantistica sarà già una realtà a livello pratico.

Potremmo anche affrontare il tema della crittografia quantistica, ma questo argomento (molto interessante) richiederebbe un altro articolo completo.

Il ruolo dello SHA hash nell'evoluzione della sicurezza digitale

Lo SHA-256 è stato un pilastro fondamentale nell'evoluzione della sicurezza digitale, stabilendo standard di integrità e autenticazione.

Il suo ruolo va oltre la crittografia delle criptovalute: ha gettato le basi per l'affidabilità nella verifica dei file, l'autenticazione web e la protezione dei dati.

Man mano che la sicurezza digitale progredisce, l'eredità di SHA-256 servirà senza dubbio a ispirare e far parte dell'evoluzione verso metodi ancora più sicuri e adattivi nella protezione delle informazioni online.

Vuoi investire in Bitcoin?

Se vuoi investire in Bitcoin puoi farlo con un exchange. Bit2Me, ad esempio, è un noto exchange di criptovalute con sede in Spagna, operativo dal 2015 e che offre una vasta gamma di servizi per l'acquisto, la vendita e la gestione di criptovalute, supportando oltre 240 criptovalute, il che consente agli utenti di diversificare ampiamente il proprio portafoglio.

Bit2Me: caratteristiche principali

Se c'è una cosa che rende Bit2Me uno dei migliori exchange per acquistare criptovalute, sono le seguenti 3 caratteristiche:

- Sicurezza: essendo un exchange con sede in Europa (Spagna), deve rispettare un quadro normativo molto più completo.

- Ampiezza: offerta di criptovalute e servizi aggiuntivi come staking, prestiti, programmi di cashback…

- Servizio clienti: 24 ore su 24, 7 giorni su 7 e in diverse lingue. Dispone inoltre di un programma di formazione molto completo.

In alternativa, qui trovi due broker che permettono anche il trading di Bitcoin, l'acquisto diretto dei criptoasset o di ETP su criptovalute.

- 4% annuo di interessi sulla liquidità con Prime+.

- PAC a partire da 1 euro.

- Possibilità di investire in frazioni di criptovalute

- Trading automatico

- Piattaforma di social trading e copy trading

- Guide al trading chiare e comprensibili

FAQ

Top brokers

Gli investimenti comportano sempre il rischio di perdita del capitale.

XTB

Il 77% dei conti degli investitori perde denaro con il trading di CFD offerto da questo fornitore.

Il 68 % dei clienti perde denaro nel trading di CFD.

Il 74% dei conti degli investitori perde denaro negoziando CFD con questo fornitore.

Il 75,5% dei conti degli investitori perde denaro con il trading di CFD offerto da questo fornitore.

Top brokers

Gli investimenti comportano sempre il rischio di perdita del capitale.

XTB

Il 77% dei conti degli investitori perde denaro con il trading di CFD offerto da questo fornitore.

Il 68 % dei clienti perde denaro nel trading di CFD.

Il 74% dei conti degli investitori perde denaro negoziando CFD con questo fornitore.

Il 75,5% dei conti degli investitori perde denaro con il trading di CFD offerto da questo fornitore.